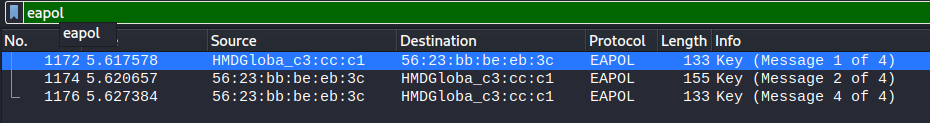

irisCTF 2023 Network wi-the-fi writeup

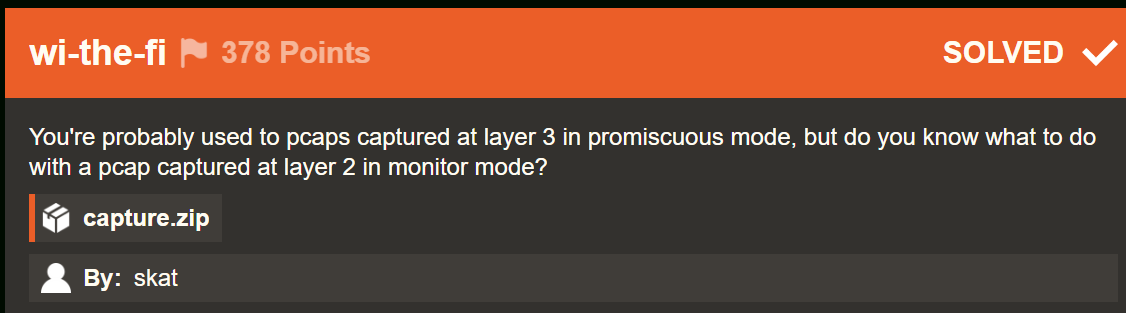

이번 문제는 2계층 모니터 모드에서 캡처한 cap 파일을 주고 wpa password를 찾고 flag를 찾아야한다. 이번 문제도 처음 도전해보기 때문에 이게 맞는 방식인지 모르겠지만 설명해보겠다. 먼저 cap 파일을 열어보자.

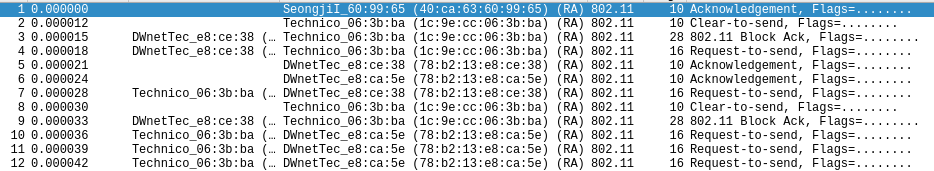

열면 802.11 프로토콜로 통신하는게 보인다. 찾아보니 cap파일은 802.11 프로토콜로 통신한 패킷이 많다고 한다. 여기서 먼저 SSID를 찾았다.

Wireless > WLAN Traffic SSID를 보면 BobertsonNet 으로 되어있다. 기본 분석으로 확인했다.

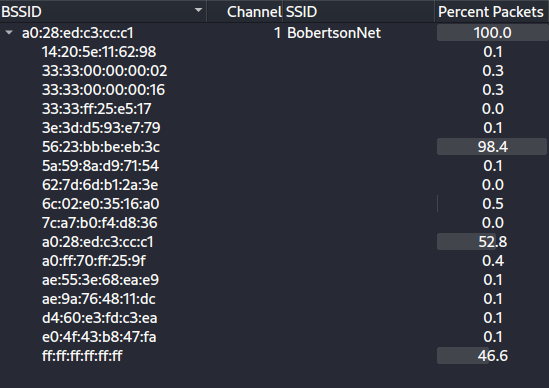

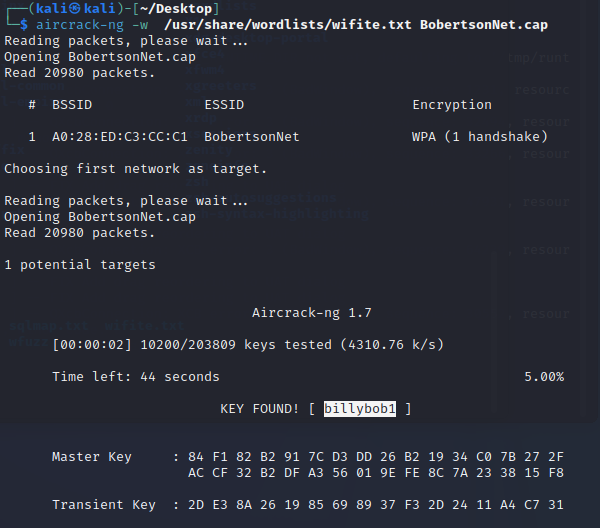

이후 eapol로 Brute Force할 수 있는 패킷이 있는지 찾아봤는데 있었다. eapol 패킷이 있기 때문에 무차별 대입 공격이 가능하다. 이젠 kali에 있는 word list를 이용했다.

aircrack-ng를 사용해서 password를 찾았는데 성공했다.

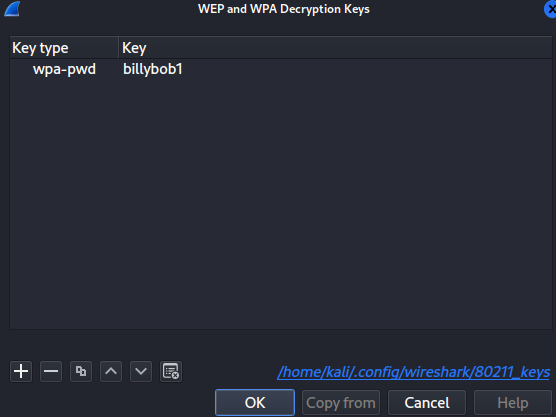

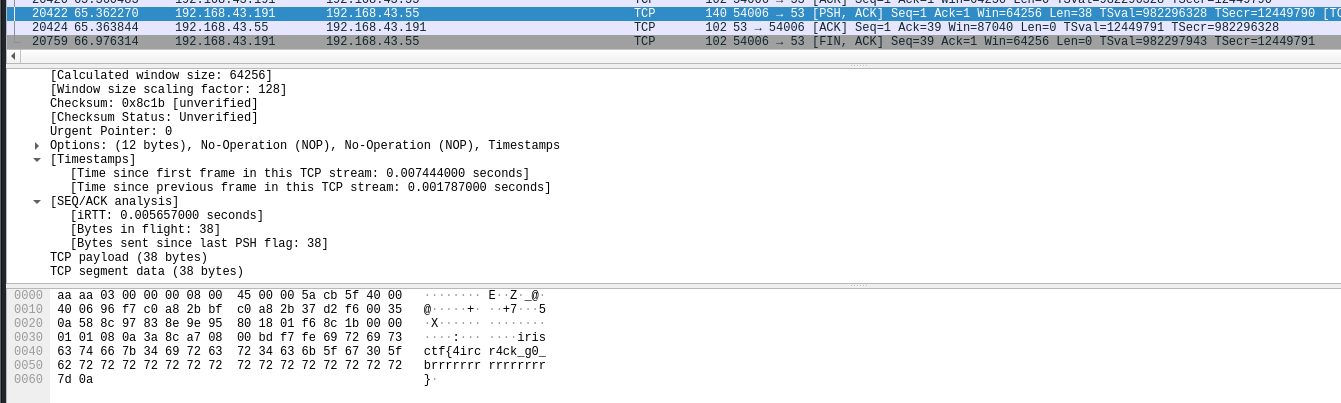

Protocol Preferences -> IEEE 802.11 Wireless LAN -> Decryption Keys 에서 password를 넣었더니 패킷들이 decrypt되었다. 이제 TCP 프로토콜 기준으로 정렬해서 패킷을 찾아봤다.

flag를 찾았다!

참고문헌

https://phasetw0.com/writeups/uiuctf2021_ceo/

https://ctftime.org/writeup/21231

https://www.reddit.com/r/immersivelabs/comments/ovrqz4/wpa_wordlist_crack/

'Forensic' 카테고리의 다른 글

| BucketCTF 2023 misc - minecraft, image-2, Detective Writeup (0) | 2023.04.13 |

|---|---|

| KnightCTF 2022 Digital Forensics Unknown File writeup (0) | 2023.01.21 |

| KnightCTF 2022 Digital Forensics - The Lost Flag writeup (0) | 2023.01.20 |

| irisCTF2023 babyforens writeup 및 후기 (0) | 2023.01.13 |

| IrisCTF 2023 babyshark writeup wireshark 관련 문제 풀이 (0) | 2023.01.09 |